この記事のハッシュ (SHA 1): 221158eb736fa9ed3c6fb54451647bd73ca362c7

番号: PandaLY 不正防止ガイド No.003

連邦準備制度理事会が9月に50ベーシスポイントの利下げを発表したことで、暗号資産市場で大規模な取引ブームが引き起こされ、オンチェーン取引データが瞬く間に急増しました。激しい市場の変動の中で、投資家は急いで資産ポートフォリオを調整し、この機会を捉えてより高い収益を得ようとしました。しかし、この取引の波は富を増やす機会をもたらすだけでなく、暗闇に潜むセキュリティ上の脅威も伴います。PandaLYセキュリティチームは、取引量と価格の急騰に伴い、ハッカーも密かに活動し、高頻度取引における投資家の不注意を利用し、偽造ウォレットアドレス詐欺が爆発的に増加していることを発見しました。

最近私たちが受けたセキュリティ案件の中で、偽造ウォレットアドレスが関係する詐欺案件の割合が劇的に増加しています。このタイプの詐欺は、ユーザーの実際のウォレットアドレスの最後の数桁に似た偽のアドレスを巧みに偽造し、チェーン上で資金を転送する際にユーザーが誤ってウォレットアドレスをユーザーのウォレットアドレスに転送するように誘導します。資金はハッカーが管理するウォレットに転送されます。多くのユーザーはウォレットアドレスの最後の数桁を記憶したり、転送のために過去の取引記録からアドレスをコピーすることに慣れているため、ハッカーはそれを利用する機会を得て、知らないうちに多額の資金が詐欺師の手に渡ってしまいます。

この現象の背景には、激しい市場変動のほか、いくつかの重要な要因があります。第一に、投資家がチェーン上で送金する際の操作習慣により、この種の詐欺は極めて紛らわしくなります。特にチェーン上の取引データが急増すると、ユーザーは慎重に確認する時間とエネルギーが不足することがよくあります。第二に、これらのハッカーの技術的手段はますます洗練されており、偽のアドレスをすばやく生成したり、ユーザーのウォレットアドレスの最初または最後の桁を正確に一致させたりできるため、詐欺の隠蔽性がさらに高まっています。

そのため、投資家が安全に送金し、市場の熱狂の波の中で詐欺を回避するために、PandaLYセキュリティチームは、このような詐欺の動作メカニズムを詳細に分析し、その背後にある技術的な原理を明らかにします。 ガイド高頻度の取引によるデジタル資産の損害から保護するのに役立ちます。

1. 偽造ウォレットアドレス詐欺の技術的原理

ウォレットアドレス生成メカニズム

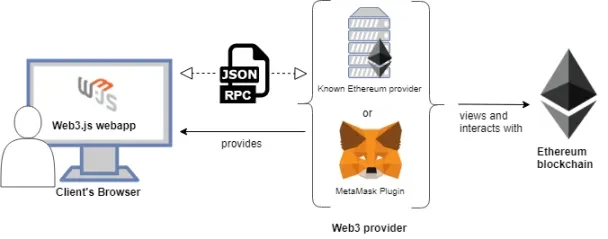

ブロックチェーン取引では、ウォレット アドレスはユーザーの ID であり、各アドレスは一意であるため、取引のセキュリティと不変性が保証されます。ただし、特定の文字でウォレット アドレスを生成することは、想像するほど複雑ではありません。Ethereum ネットワークを例にとると、各ウォレット アドレスの文字は 16 進数 (0 ~ 9 および AF) です。つまり、ハッカーが最後の N 文字が同じウォレット アドレスを生成したい場合、成功確率は 16 の N 乗に 1 倍です。

この確率は極めて低いと思われますが、ハッカーはスクリプトと計算能力の助けを借りて、トラバーサルを通じてこれらの偽のアドレスを簡単に生成することができます。例:

-

4 ビットの同一アドレスを生成する確率は 1/65536 であり、一般的な計算機器とスクリプトを使用して数秒以内に生成できます。

-

5桁の同一アドレスの確率は1/1048576です。難易度は上がりましたが、適切なスクリプトと高性能なデバイスを使用すれば、より短時間で生成できます。

-

7 ビットの同一アドレスの確率はわずか 1/268435456 です。ハッカーはより強力な計算能力とより長い走査時間を必要としますが、技術的には不可能ではありません。

最近の統計によると、PandaLY セキュリティ チームは偽造アドレスのいくつかのケースを分析し、ハッカーが生成した偽アドレスのほとんどがターゲット アドレスの最後の 5 ~ 7 桁と同じであることを発見しました。これらの偽アドレスは、多くの場合、単純なトラバーサル方式で生成されます。ハッカーは、わずか数時間または数日で、詐欺のターゲットとして選択できる偽アドレスの十分なライブラリを生成することができます。

ハッカーの偽ウォレット生成戦略

ハッカーの攻撃戦略は非常に的を絞っています。彼らは通常、高額資産を持つユーザー、特にチェーン上で頻繁に多額の送金をしたり、複数のウォレット間で頻繁にやり取りしたりするユーザーをターゲットに選びます。これらのユーザーがターゲットになると、ハッカーは偽のウォレット アドレスを展開し、これらのターゲット ユーザーのトランザクション動作を監視し続けます。

ハッカーの攻撃手順はおおよそ次のようになります。

1 ターゲットを特定する: ハッカーはオンチェーン データ分析ツールを使用して、大規模な取引を頻繁に行うアカウント、特に複数のインタラクティブ アドレスを持つユーザーを排除します。

2 偽のアドレスを生成する: ハッカーはトラバーサル方式を使用して、ターゲット アドレスと同じ最後の数桁を持つウォレット アドレスを生成します。通常、ハッカーはターゲット ユーザーがよく使用するウォレットをカバーできるように、複数の偽のアドレスを生成します。

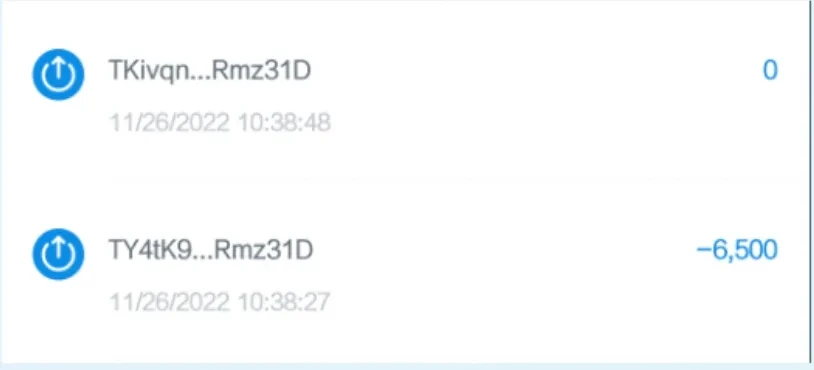

3 オンチェーン監視:ハッカーはターゲットアカウントの取引動向をリアルタイムで監視します。ターゲットアカウントが資金を送金すると、ハッカーはすぐに偽のアドレスを使用して同じ金額を送金し、同様の取引記録を偽造します。

4. ユーザーを混乱させる: ユーザーは次回送金を行う際に、過去の取引記録からウォレット アドレスをコピーすることがよくあります。ユーザーが記憶だけに頼ったり、アドレスの最後の数桁をチェックしたりするだけでは、ハッカーが偽造したウォレットに誤って資金を送金してしまう可能性があります。

この攻撃戦略は、特に高頻度取引の場合、ユーザーがリスクを認識しておらず、偽のアドレスに混乱する可能性が高くなるため、非常に欺瞞的です。資金が偽のウォレットに転送されると、追跡して回復することは非常に困難です。これにより、ユーザーに取り返しのつかない損失がもたらされることがよくあります。

2. 詐欺の分析

PandaLYセキュリティチームの最新データによると、オンチェーン取引量の急増に伴い、最近、特にEthereumやTRONなどの高取引ネットワークで、偽のウォレットアドレス詐欺が頻繁に発生しています。被害者数は45%増加し、そのほとんどは高頻度取引ユーザーでした。このようなユーザーの詐欺率は、一般ユーザーよりも35%高く、これらの被害者は短期間に複数の送金を行うことが多く、誤って偽のアドレスに送金していました。

これらのケースでは、偽造アドレスのうち約60%がターゲットアドレスの最後の5〜6桁と一致し、偽造アドレスのうち25%がターゲットアドレスの最後の7桁と一致しました。この高い一致度は非常に欺瞞的であり、ユーザーは簡単に誤解し、ハッカーが管理するウォレットに誤って資金を送金する可能性があります。一度資金が偽のアドレスに送金されると、それを回復することは非常に困難です。このようなケースの現在の資金回収率はわずか15%であり、予防措置の重要性をさらに強調しています。

PandaLYチームは典型的な事例を詳細に分析した結果、ハッカーは通常、オンチェーン監視ツールを使用してターゲットユーザーの取引タイミングを正確に把握し、一見同一の取引記録を偽造してユーザーの判断を混乱させることを発見しました。取引を行うユーザーは、緊急時にウォレットアドレスの最後の数桁のみを確認することが多く、詐欺に陥ります。

詐欺の実行プロセス

偽のウォレットアドレス詐欺の核心は、ハッカーが技術的な手段を使って、ターゲットアドレスと同じ文字を持つ偽のアドレスを生成し、ユーザーを混乱させることです。ユーザーがチェーン上で資金を送金する際、通常は過去の取引記録にあるウォレットアドレスのクイックコピー機能に頼ります。これはハッカーにチャンスを与えます。

具体的なプロセスは以下のとおりです。

1. ハッカーがターゲットとするユーザー: ターゲットとなるユーザーは通常、高額のオンチェーン取引を頻繁に行うユーザーです。

2. 偽のアドレスを生成する: ハッカーはスクリプトを走査し、ターゲット アドレスと同じ最後の数桁を持つウォレット アドレスを生成します。

3. 取引行動の監視:ハッカーはターゲットアカウントのオンチェーン取引をリアルタイムで監視します。ユーザーが取引を開始すると、ハッカーは同時に同じ金額の取引を開始して記録を混乱させます。

4. ユーザーの誤操作: ユーザーが次回送金を行う際、ウォレット アドレスの最後の数桁のみを確認する可能性が高く、偽造されたアドレスをコピーし、誤ってハッカーのウォレットに資金を送金してしまう可能性があります。

アドレスポイズニング攻撃

また、暗号化された資産の転送対象はアドレスハッシュの文字列であるため、ユーザーは通常、ウォレットまたはブラウザが提供するアドレスコピー機能を使用して、転送相手のウォレットアドレスを貼り付けて入力します。取引の両当事者の完全なアドレスではなく、最初のアドレスが中央に省略記号付きで表示されます。フィッシングアドレスが実際の取引相手のアドレスと同じ場合、被害者はフィッシングアドレスを、取引のために実際にやり取りしたいアドレスと簡単に間違える可能性があります。

アドレスポイズニング攻撃を実行する際、攻撃者はチェーン上のステーブルコイン(USDT、USDCなど)やその他の高価値トークンの取引情報を監視し、派手な番号ジェネレータ(Profanity 2など)などのツールを使用して、被害者と一致する番号の最初と最後の文字が同じフィッシングアドレスを素早く生成します。

攻撃トランザクションを開始するさまざまな原則に従って、アドレス ポイズニング フィッシングは次の 3 つのカテゴリに分類できます。

-

ゼロ転送フィッシング

ゼロ転送攻撃は、transferFrom 関数の承認制限の判断条件を悪用します。転送されたトークンの数がゼロの場合、送信者の承認が得られなくても、トランザクションは正常に実行され、トークン転送イベント ログが発行されます。ブロックチェーン ブラウジング デバイスとウォレットがこのイベントを監視すると、トークン転送トランザクションがユーザーのトランザクション履歴に表示されます。

送金元アドレスは被害者自身のアドレスであり、受取先アドレスは実際の受取先アドレスと同一のフィッシングアドレスである[21]。被害者が不注意で次回送金時に過去の取引のアドレスを直接コピーすると、間違いを起こしやすい。ハッカーが用意したフィッシングアドレスにコピーすることで、資金を間違った口座に送金してしまう。

この最も基本的なアドレス ポイズニング攻撃では、転送されたトークンがゼロのトランザクションを識別するだけで済みます。

ゼロ価値の送金に対するウォレットとブロックチェーンブラウザのチェックを回避するために、少額送金フィッシングや偽通貨フィッシングが登場しました。

-

小額送金フィッシング

小額攻撃はゼロ価値転送フィッシングの変種です。偽造通貨攻撃とは異なり、小額攻撃では実際の価値のあるトークンが使用され、偽造通貨チェックを回避できますが、転送されるトークンの量は$1未満であることが多く、これは本物ではありません。取引は100万分の1以下です。場合によっては、フィッシング取引を実際の取引履歴に似せるために、フィッシング攻撃者は転送金額を慎重に設計し、実際の取引金額の千の位の区切りを小数点に置き換えます。

フィッシング攻撃者は、先頭と末尾が同じ偽造アドレスを使用して、上記の数量特性を持つ偽のコインを標的の被害者に送信します。これにより、ユーザーはフィッシング アドレスが実際の送金開始アドレスであると誤って信じ、その後のトランザクションでそのアドレスをコピーして送金します。

-

偽造通貨フィッシング

一般的なブロックチェーンブラウザやウォレットは、トークンの送金履歴を表示する際、トークン契約内のSymbol変数の値を通貨名として使用します。偽造通貨攻撃は、ERC-20プロトコルトークンのSymbolが任意に定義できることを利用します。詐欺トークン契約のSymbol文字列をUSDT/WETH/USDCなどの高価値トークンやステーブルコインと同じ文字列に設定し、同じ高模倣アドレスを使用して、実際の履歴取引と同じ数の取引を標的の被害者に送信します。偽造通貨は、フィッシングアドレスが実際の送金元アドレスであるとユーザーに誤解させ、その後の取引でそのアドレスをコピーして送金します。

さらに、ガス料金を節約するために(特にイーサリアムなどのガス料金が高額なチェーンの場合)、アドレスポイズニング攻撃を実行する詐欺師は通常、フィッシング契約を展開して、1回のトランザクションで複数の被害者にトークンを転送します。

ユーザーはなぜ簡単に脆弱になるのでしょうか?

ユーザーがオンチェーンブラウザを頻繁に使用して取引記録を検索する場合、ウォレットアドレスの最後の数桁に頼って迅速に確認することが多く、これがハッカーに悪用される大きな脆弱性になります。取引速度と頻度の要件により、ユーザーはアドレスの完全な検証を無視することが多く、特に複数の同様の取引を実行する場合は、ハッカーが生成した偽のアドレスに誤って資金を送金しやすくなります。

このタイプの詐欺は、ユーザーの単純化された習慣を利用しており、この一見効率的な操作方法は実際には非常に危険です。このようなリスクを防ぐために、ユーザーは送金するたびにウォレットアドレスを完全に確認する必要があります。アドレスの最後の数桁だけに頼って迅速な確認を行わないでください。

3. 偽ウォレットアドレス詐欺を防ぐための対策

1. 記憶だけに基づいてウォレットアドレスを一致させない

ブロックチェーン取引では、ユーザーの操作習慣がハッカーにチャンスを与えることがよくあります。頻繁に使用するウォレットアドレスの最後の数桁を確認するために、多くの人は記憶に頼っています。アドレスの最初または最後の数桁は、特にユーザーが素早い操作に慣れている場合、取引を簡素化するための便利な方法のようです。しかし、この習慣は非常に危険です。ハッカーはユーザーの怠惰を利用して、ターゲットアドレスに似たいくつかの文字を含む偽造アドレスを生成し、ユーザーを欺くために使用します。

さらに、ハッカーは技術的な手段を使って、ターゲット アドレスと同一の疑似アドレスを生成することさえ可能であり、それによって混乱がさらに増大します。アドレスの最初または最後の数桁をチェックするだけでは、セキュリティを確保するのに十分ではありません。アクティビティでは、類似のアドレスをすばやく展開し、ターゲット ユーザーが送金したときにアクションを実行します。

したがって、最も安全な方法は、特に大規模な取引を行う場合は、送金するたびにアドレス全体を注意深くチェックし、すべての文字が一貫していることを確認することです。また、セキュリティ プラグインや自動化ツールを使用して、手動操作で発生する可能性のあるエラーを減らすこともできます。取引プロセスを定期的に更新し、細部に注意を払うように自分自身に思い出させることは、過失による罠に陥らないようにするための重要なステップです。

2. ホワイトリスト機能を使用する

頻繁な取引におけるアドレスの混乱の問題に対処するため、多くの主流のウォレットや取引プラットフォームはホワイトリスト機能を導入しており、これは非常に効果的なセキュリティ対策です。ホワイトリスト機能により、ユーザーは頻繁に使用する支払いアドレスを保存できます。これにより、取引ごとにアドレスを手動で入力する必要がなくなり、人為的な入力ミスや偽のアドレスに騙されるリスクが軽減されます。

BinanceやCoinbaseなどの取引プラットフォームでは、ユーザーは支払いアドレスを事前に固定アドレスに設定することができ、ホワイトリスト機能を有効にすると、許可されていない新しいアドレスを追加できなくなります。これにより、ハッカーがフィッシング攻撃を通じてアドレスを改ざんしようとした場合でも、資金はホワイトリストに事前設定されたアドレスに安全に送金されます。

分散型ウォレット(MetaMaskなど)の場合、ホワイトリスト機能も同様に重要です。ユーザーは頻繁に使用するアドレスを保存して、転送ごとに長いアドレス文字列を再入力する必要がなくなり、誤操作の可能性が減ります。同時に、このホワイトリストメカニズムにより、ユーザーは検証済みのアドレスをすばやく確認して、より短時間で使用し、各トランザクションのセキュリティを確保できます。

ホワイトリスト機能は、ユーザーによる手動エラーを効果的に防止するだけでなく、高頻度取引を行うトレーダーに便利で安全な操作体験を提供します。ホワイトリストの定期的なメンテナンスと更新、および使用頻度の低いアドレスやリスクのあるアドレスの削除も、セキュリティを向上させる鍵となります。

3. ENS(Ethereum Domain Name Service)アドレスを購入する

ENS (Ethereum Name Service) は、複雑な Ethereum ウォレット アドレスを短くて覚えやすいドメイン名にバインドできる革新的なテクノロジーです。これにより、特に頻繁にアドレスを入力する必要がある場合に、ユーザーに非常に便利で安全なソリューションが提供されます。ウォレット アドレスを覚えやすい ENS ドメイン名 (mywallet.eth など) にマッピングすることで、ユーザーは 42 桁の Ethereum アドレスを単語ごとに入力する必要がなくなり、手動入力エラーを回避できます。資金損失のリスク。

ただし、ENSドメイン名は永続的ではありません。各ENSアドレスには有効期限があり、ドメイン名を長期的に使用するために、ユーザーは定期的に更新する必要があります。ドメイン名の有効期限が切れて更新されない場合、他の人がENSアドレスを登録できるため、ユーザーのトランザクションセキュリティが危険にさらされます。脅威。ENSアドレスが他の人によって登録されると、ENSドメイン名にバインドされているすべてのトランザクションアドレスがハッカーのウォレットを指す可能性があり、金銭的な損失が発生します。したがって、ENSドメイン名を購入した後、ユーザーは更新リマインダーを設定して、有効期限前に時間内に更新されるようにする必要があります。アドレスが他の人に先取りされないように更新してください。

同時に、ENS はアドレス管理を大幅に簡素化しますが、新たなセキュリティ リスクももたらします。ハッカーがよく知られている、または一般的に使用されている ENS アドレスを登録すると、フィッシング活動に使用される可能性があります。したがって、ユーザーは ENS ドメイン名の購入を慎重に選択し、その有効性とバインドされたアドレス情報を定期的に確認する必要があります。

一般的に、ENS はユーザー エクスペリエンスを向上させるツールであるだけでなく、セキュリティ対策でもあります。ただし、潜在的なセキュリティ リスクを防ぐために、ENS を使用する際には更新とメンテナンスの問題に注意する必要があります。ENS を適切に使用することで、ユーザーは送金時の入力エラーの可能性を大幅に減らし、取引のセキュリティを向上させることができます。

結論

まとめると、暗号市場のボラティリティが高まるにつれ、投資家は高いリターンを追い求めながら、前例のないセキュリティリスク、特に偽のウォレットアドレス詐欺の蔓延に直面しています。ハッカーは、実際のアドレスに非常によく似た偽のアドレスを生成することで投資家をだまします。PandaLYセキュリティチームは、投資家に対し、メモリマッチングに頼ったり、履歴レコードのアドレスをコピーしたりすることを避け、常にすべての文字を注意深くチェックするよう呼びかけています。同時に、ホワイトリストを合理的に使用してください。関数、ENSアドレス、その他のセキュリティツールを使用して、資金の保護を強化します。安全な投資とは、高リターンを盲目的に追求することではなく、細部にまで注意を払うことです。警戒心を高め、運用習慣を改善することによってのみ、機会とリスクに満ちた暗号市場で生き残り、資産の着実な増加を実現できます。

Lianyuan Technology は、ブロックチェーン セキュリティに注力している企業です。当社の主な業務には、ブロックチェーン セキュリティの研究、オンチェーン データ分析、資産と契約の脆弱性の救済などがあります。当社は、個人や機関の盗難されたデジタル資産を数多く回収してきました。同時に、業界組織にプロジェクト セキュリティ分析レポート、オンチェーン トレーサビリティ、技術コンサルティング/サポート サービスを提供することにも注力しています。

ご一読ありがとうございました。今後もブロックチェーンセキュリティコンテンツに注力し、発信してまいります。

この記事はインターネットから引用したものです: 安全な投資はここから始まります: オンチェーン取引における偽アドレス詐欺を見分けるためのガイド

関連:アンチスナイパーミームのデビューは失敗、Pump.funに挑戦したかったSICKが論争を巻き起こす

原作者:ジョイス、ジャック SICKは、数日前から予熱され、斬新なStake-to-memeコンセプトとアンチオープンスナイピング機能を備えたミームコインで、昨夜発売されました。当初はオープンが遅れ、オープン後、コミュニティは主張されていたアンチスナイピングメカニズムがまったく役に立たないことを発見し、儲けた人のほとんどはオープン直後に市場に参入したスナイパーでした。SICKがオープンしてから2分後、その市場価値はスナイパーによって約$5百万に押し上げられました。20分後、SICKの取引量は$330万で、市場価値は$680万でピークに達しました。その後、急速に崩壊して下落し、現在はピーク時より60%下回っています。その後、SICKの公式TwitterアカウントSick On Solは、アンチスナイピング機能が発動しなかったと説明しました…

Coinyeeに絡むビットコイン投資詐欺に関して、$375,000以上を失った経験を共有したいと思います。幸い、私は[www.BsbForensic.com]の助けを借りて資金を回復することができました。彼らは本当にそのような状況で助けることができる数少ないサービスの一つです。.

もし同じような問題に直面している人がいたら、ぜひ彼らに助けを求めることをお勧めする。.